0x01 Kerberos背景知识及通信过程

Kerberos是一种由MIT(麻省理工大学)提出的一种网络身份验证协议。它旨在通过使用密钥加密技术为客户端/服务器应用程序提供强身份验证。

由于Kerberos主要是用在域环境下的身份认证协议,所以在说之前先说下域环境的一些概念。首先域的产生是为了解决企业内部的资源管理问题,比如一个公司就可以在网络中建立一个域环境,更方便内部的资源管理。在一个域中有域控、域管理员、普通用户、主机等等各种资源。

在Kerberos认证中,最主要的问题是如何证明“你是你”的问题,如当一个Client去访问Server服务器上的某服务时,Server如何判断Client是否有权限来访问自己主机上的服务,同时保证在这个过程中的通讯内容即使被拦截或篡改也不影响通讯的安全性,这正是Kerberos解决的问题。在域渗透过程中Kerberos协议的攻防也是很重要的存在。

0x02 Kerberos协议框架

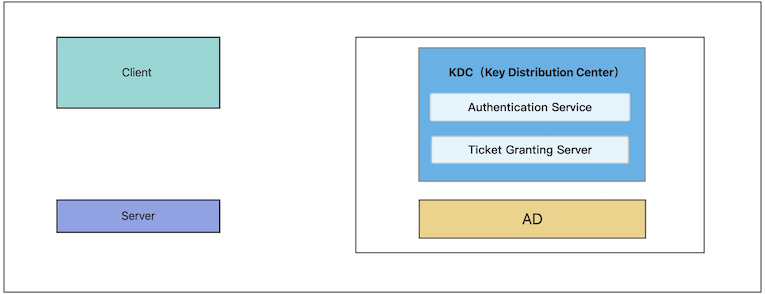

在Kerberos协议中主要是有三个角色的存在:

- 访问服务的Client

- 提供服务的Server

- KDC(Key Distribution Center)密钥分发中心

其中KDC服务默认会安装在一个域的域控中,Client和Server为域内的用户或者是服务,如HTTP服务,SQL服务。

在Kerberos中Client是否有权限访问Server端的服务由KDC发放的票据来决定。AD 可以理解成一个数据库,存着域的账号密码等

● Authentication Server: AS的作用就是验证Client端的身份(确定你是身份证上的本人),验证通过就会给一张TGT(Ticket Granting Ticket)票给Client。

● Ticket Granting server: TGS 的作用是通过 AS 发送给 Client 的票(TGT)换取访问 Server 端的票(上车的票 ST)。ST(ServiceTicket)也被称之为 TGS Ticket,为了和 TGS 区分,在这里就用 ST 来说明,所以TGS Ticket和ST的意思是一样的。

0x03 Kerberos认证流程

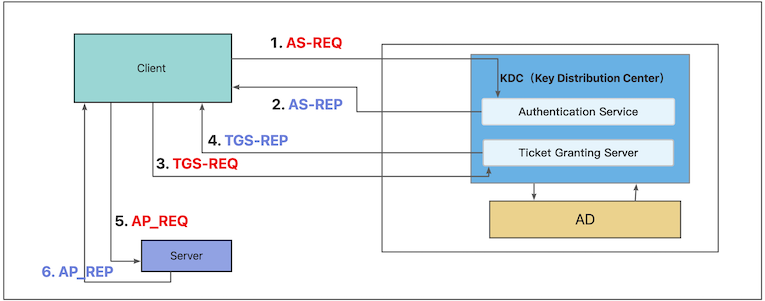

● Authentication Service Exchange:Client 与 AS 的交互

● Ticket-Granting Service (TGS) Exchange:Client 与 TGS 的交互

● Client/Server Authentication Exchange:Client 与 Server 的交互

- AS-REQ:Client向KDC(AS)发起一个认证请求,请求的凭据是Client的NTLM Hash加密的时间戳以及身份信息等

- AS-REP:AS使用Client NTLM HASH进行解密,若检验正确则返回用KRBTGT HASH加密的TGT票据(再TGS-REQ中发送到TGS并用于换取ST),TGT里面包含PAC

- TGS-REQ:Client获得TGT缓存在本地(不能解密),可用来向TGS换取访问相应服务的ST票据

- TGS-REP:TGS使用KRBTGT HASH解密TGT,若结果正确,返回用提供服务的服务器的Server Hash(机器用户HASH)加密的ST(server ticket)

- AP_REQ:Client拿着获得的ST去服务器请求资源

- AP_REP:Server使用自己的Hash解密ST,若解密正确,则拿着获取的PAC去访问KDC判断Client是否有权限访问。KDC解密PAC后获取用户sid以及所在组的信息,并根据访问控制表(ACL)判断权限。若符合,Server返回资源给Client